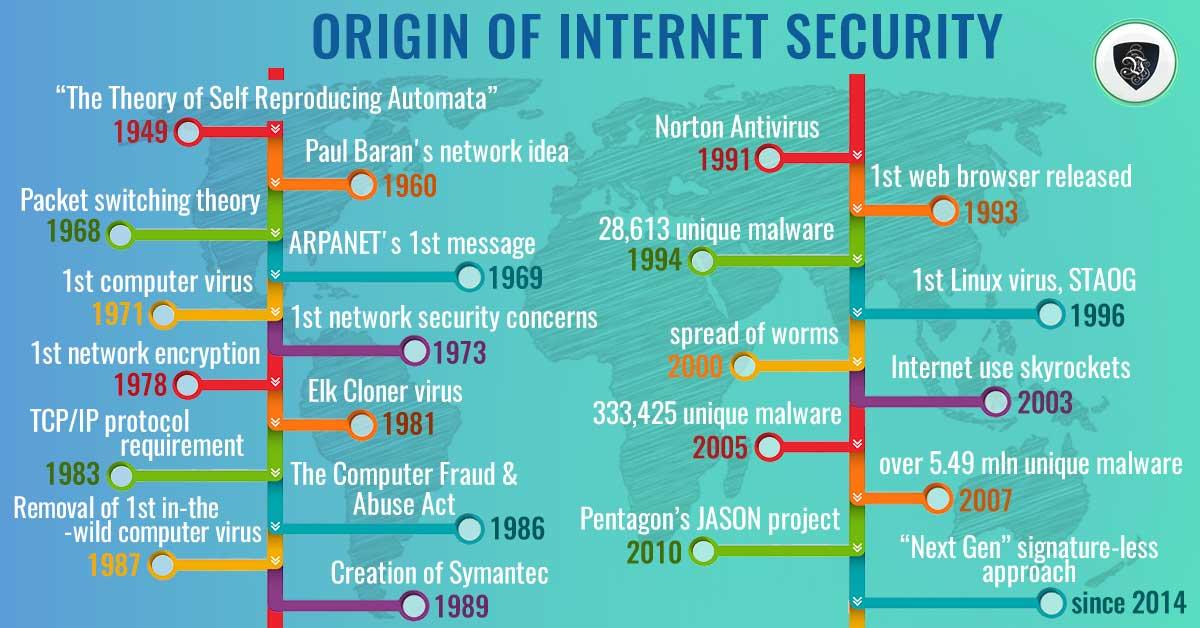

Les menaces cybernétiques sont devenues une préoccupation majeure dans notre société de plus en plus connectée. Avec l'avancement de la technologie et l'accès facile à Internet, il est crucial de comprendre les risques liés à la cybercriminalité et de mettre en place des mesures de sécurité efficaces pour protéger nos données en ligne.

La sécurité Web joue un rôle essentiel dans la prévention des cyberattaques. Elle implique la protection des sites web, des applications et des systèmes informatiques contre les menaces potentielles telles que les virus, les logiciels malveillants, le phishing, le vol d'identité et les attaques par déni de service (DDoS).

Pour assurer la sécurité de nos informations en ligne, il est essentiel de mettre en œuvre des pratiques de déploiement continu. Cela signifie que les mises à jour de sécurité et les correctifs sont appliqués régulièrement pour garantir que les vulnérabilités connues sont résolues rapidement.

Kubernetes, une plateforme de gestion de conteneurs open source, joue un rôle crucial dans le déploiement continu et la sécurisation des applications web. En utilisant Kubernetes, les développeurs peuvent facilement déployer et gérer des applications sur des clusters de serveurs, en s'assurant que les ressources sont utilisées de manière efficace et sécurisée.

L'augmentation de la réalité (AR) est une autre tendance technologique qui présente à la fois des avantages et des risques en matière de sécurité. L'AR permet aux utilisateurs d'interagir avec des objets virtuels dans le monde réel, ce qui ouvre de nouvelles opportunités dans différents domaines tels que les jeux, l'éducation et l'industrie. Cependant, cela soulève également des préoccupations en matière de confidentialité et de protection des données, car les utilisateurs peuvent être exposés à des cyberattaques lorsqu'ils sont immergés dans des environnements virtuels.

L'utilisation de logiciels open source est devenue courante dans le développement de logiciels. Les avantages de l'utilisation de logiciels open source sont nombreux, tels que la réduction des coûts, la transparence du code source et la flexibilité dans la personnalisation. Cependant, il est essentiel de s'assurer que les logiciels open source sont sécurisés et non vulnérables aux attaques.

La gestion des entrepôts de données est un aspect clé de l'analyse des big data. Les entrepôts de données permettent de stocker, organiser et analyser de grandes quantités de données pour en tirer des informations précieuses. Cependant, il est essentiel de mettre en place des mesures de sécurité pour protéger les données stockées dans les entrepôts de données contre les accès non autorisés et les pertes de données.

La gestion des performances est un autre aspect crucial du développement logiciel. Les développeurs doiven...